-

Wopr은 SSG 발표를 하면서 writeup을 열심히 쓰고 그전에는 딱히 쓰지 않아서.. PPT 사진으로 write up을 대체하겠습니다.

.exe 파일의 스트링을 뽑아서 보면 파이썬 dll들을 많이 볼 수 있다. 그래서 pyinstaller로 만든 것이 아닌가 예상가능하다.

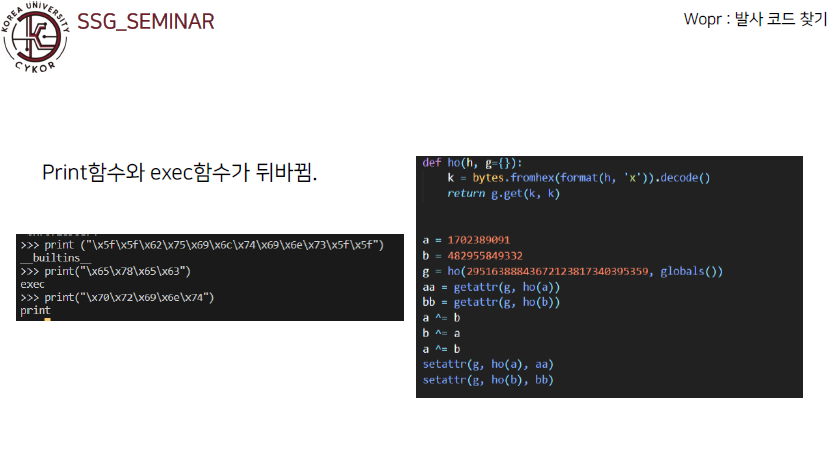

오른쪽 과정에서 확인해보면, 이후 스크립트에서는 print와 exec함수가 바뀐것을 볼 수 있다.

그래서 print 대신 exec로 바꾸어주면 실제 스크립트를 볼 수 있음.

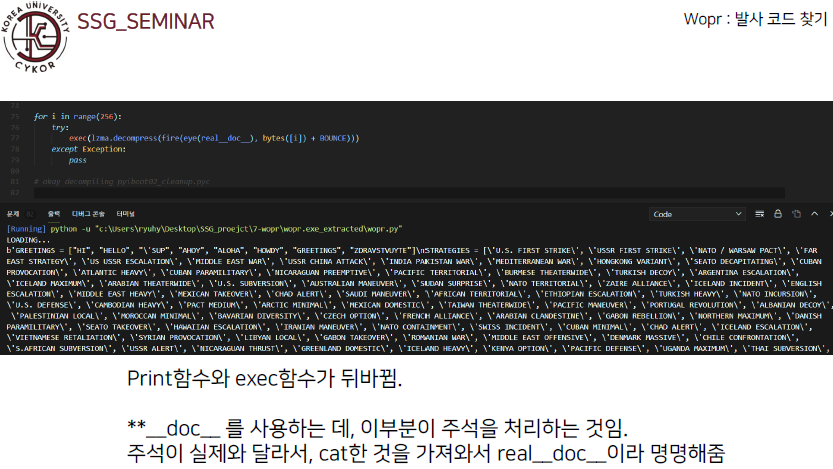

그리고 주석의 경우, uncompyle6로 만들 경우, \t나 \n이 잘 처리가 되지 않아서, 따로 subprocess 모듈을 이용해서 파일을 읽어주고, 그것을 주석으로 사용해야 함.

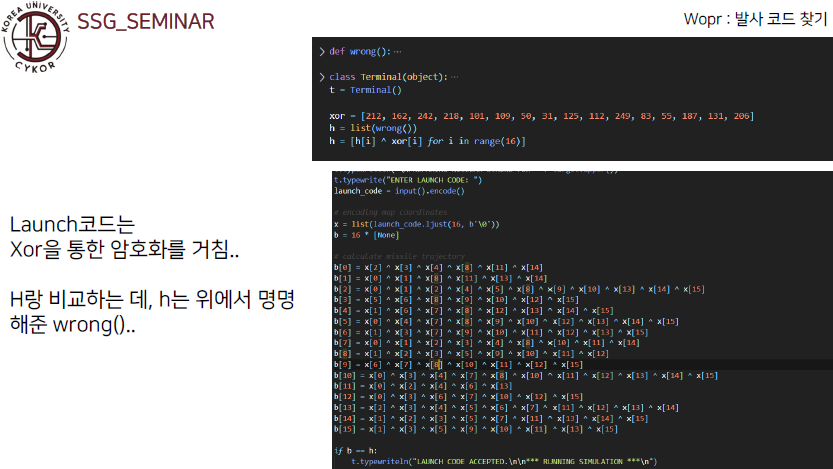

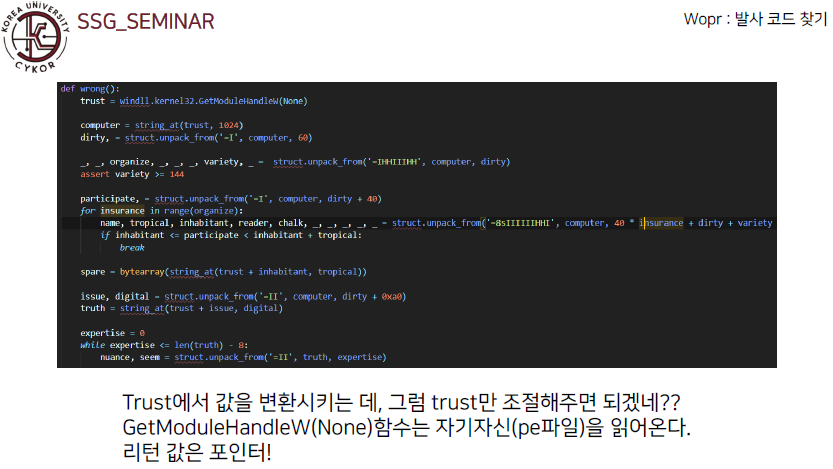

trust에다가 getmodule을 해놓은 것이 안티디버깅 과정이더라..

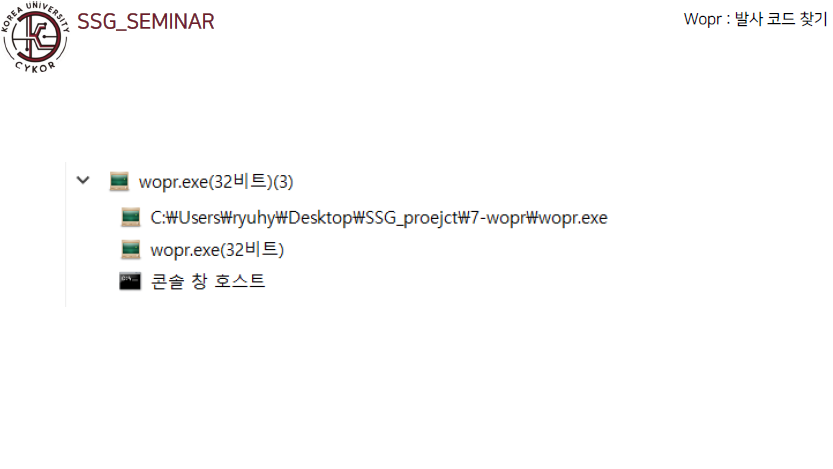

wopr을 실행하면 wopr.exe가 또 실행되는 것을 작업 관리자를 통해서 확인할 수 있다.

그래서 저 부분을 읽어 와야함. 앞서 스크립트가 스크립트를 한번더 실행하는 데, 그래서 그런듯 하다.

아이다 스크립트를 통해서 그 쓰레드의 데이터를 덤프를 떠서 그부분을 읽어오면 된다.

아이다에서 데이터 덤프 찾아보면 금방 나올듯(스크립트)

writeup을 쓰고싶었지만,, 너무 귀찮았습니다..

'Writeup > Wargame_Writeup' 카테고리의 다른 글

[Reversing.kr] Direct3D_FPS (0) 2020.02.07 [Flare-on 2019] Write up (0) 2020.02.05 [Reversing.kr] 11_Easy ELF (0) 2020.02.05 [Reversing.kr] 6_ImagePrc (0) 2020.02.05 [Reversing.kr] 5_Replace.exe (0) 2020.02.04 댓글

ugonfor.

보안 위주로 가볍게 작성하였습니다 :)